-

Posts

1,376 -

Joined

-

Last visited

-

Days Won

11

Content Type

Profiles

Forums

Events

Downloads

Posts posted by A23SS4NDRO

-

-

Buongiorno ragazzi, mi studiavo un po' la documentazione di OC

Sezione Vault

For this you are recommended to at least enable UEFISecureBoot with a custom certificate,and sign OpenCore.efi andBOOTx64.efi

Voi procedereste nella creazione di chiavi Custom? Dato che loro lo consigliano anche?

Da quel che ho capito, migliora la sicurezza (evitando eventuali tampering) implementare un certificato per Secure boot custom e firmarlo con Opencore.efi e bootx64.efi

Per quanto riguarda il vault (quindi in separata sede dalla creazione di chiavi per Secure boot) potrei nel frattempo

Imlementare tramite lo script:

"Sign.command" che è possibile trovare in CreateVault di OCsupportPkg, che effettua tramite gli script

• create_vault.sh

• RsaTool-La creazione di una una directory "Keys" in EFI/OC

-sha256 di Fwruntimeservices in vault.plist

-tramite il tool "dd" embedda una chiave in OpenCore.efiE quindi applica un controllo del file Opencore.efi e Fwruntimeservices (dentro vault.plist)

-

On 2/13/2020 at 9:34 AM, wifi75 said:

I7 9700K

ATI RX VEGA64 8Gb tipo Asus Rog Strix

per la scheda video sicuramente avrò 0 problemi di compatibilità il problema è la scelta della scheda madre

Per quanto riguarda le GPU consiglio di dare un'occhiata qua per quelle da evitare e qua per quelle consigliate.

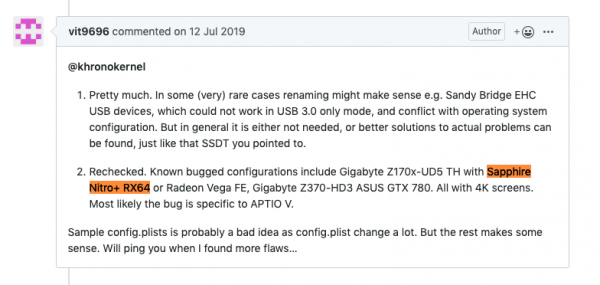

A proposito delle vega della casa Sapphire, alcuni hanno avuto problemi in passato

"And while Sapphire may be the best brand for Polaris GPUs, Vega GPUs are quite a bit of a different story. While many have working systems with Sapphire Vega, a good chunk of users also experience instability and issues with macOS functioning correctly."

Tradotto:

"E mentre Sapphire potrebbe essere il miglior marchio per le GPU Polaris, le GPU Vega sono un po 'diverse. Mentre molti hanno sistemi funzionanti con Sapphire Vega, un buon gruppo di utenti ha anche instabilità e problemi con il funzionamento corretto di macOS."

Altre sorgenti:

Per quanto riguarda invece la motherboard io ho scelto di andare su Z370 (asus in particolare per evitare il lavoro di sblocco registro MSR 0xE2 effettuato da @SemanticA)

Dai un'occhiata all'hardware in firma, ho la stessa tua CPU

-

29 minutes ago, bastian25 said:

continua a non funzionare il trackpad

Se vuoi conoscere un po' il retroscena leggi qua https://voodooi2c.github.io/

-

Quindi mobo con device intel integrati o laptop con wireless intel dovrebbero cavarsela senza dover cambiare con dispositivi broadcom?

-

Ottima guida, uso Propertree da parecchio, e mi ci trovo proprio bene per il fatto che sia molto snello seguendo quindi la politica di OpenCore ed essendo anche OpenSource 😃

se vuoi puoi aggiungere alla guida il fatto che nella sezione scripts ci sta

"BuildApp.command"

che ti da la possibilità di fare appunto il build dell'applicativo per poi spostarlo tra le Applicazioni, e aggiornarlo quando si ritiene necessario a seconda dei commit del repository di corpnewt

-

1

1

-

2

2

-

-

40 minutes ago, Gengik84 said:

ha già installato....

Si avevo notato, dicevo di vedersela siccome e' tutto documentato li anche il post installazione

-

On 2/7/2020 at 7:11 PM, IImanuII said:

E poi qui mi perdo 😕

Any help?

Se l'inglese non è un problema, hai visto questa guida? La trovo molto chiara nella sua struttura anche per AMD.

Step 1)

Crei la USB (fattibile da windows o da linux) https://khronokernel-2.gitbook.io/opencore-vanilla-desktop-guide/opencore-efi

Per avere un'idea di come si lavora su windows ci sta la guida di SnazzyLabs, ma prendi come riferimento khronokernel che è seguito da vit9696

Step 2)

Prendi kext e driver necessari https://khronokernel-2.gitbook.io/opencore-vanilla-desktop-guide/ktext

Step 3)

Fai il config.plist https://khronokernel-2.gitbook.io/opencore-vanilla-desktop-guide/amd-config.plist/amd-config

Fine

-

Anche se qui il gruppo acidanthera dice che VirtualSMC.efi può essere anche usato su altri bootloader, ma secondo me a te non serve, quoto:

VirtualSmc.efi can still be used in other bootloaders

-

2 minutes ago, SemanticA said:

VirtualSMC deprecato

È deprecato il driver .efi perché è stato implementato in OC con il quirk AppleSMCIO, infatti nella release di VirtualSMC 1.1.1 non trovi quel driver efi

Poi mi pare che si usasse solo per FileVault, ma potrei sbagliare

-

Bella guida... Tra i driver che metti nella EFI hai provato ad avviare e testare il sistema senza Fsinject, datahubdxe, partitiondxe e VirtualSMC.efi (ora deprecato?)

Facci sapere, e grazie ancora per la guida 🙂

-

Direttamente da DF (Download-Fritz)

MemoryAllocation.efi is just renamed free2000, please don't recommend this junk. For memory allocation errors, upgrade the firmware, follow the recommended firmware settings (e.g. Above 4G decoding), use DevirtualiseMmio and ProvideCustomSlide

Sappiamo che OsxAptioFix2Drv-free2000.efi non ha un buon nome in campo, quindi è necessario fare attenzione

Tradotte le prime righe del post di Apianti:

Ho scatenato una piaga su di voi ragazzi e mi dispiace per OsxAptioFix2Drv-free2000.

Il titolo dice tutto. Si prega di non utilizzare questo driver, come sempre

-

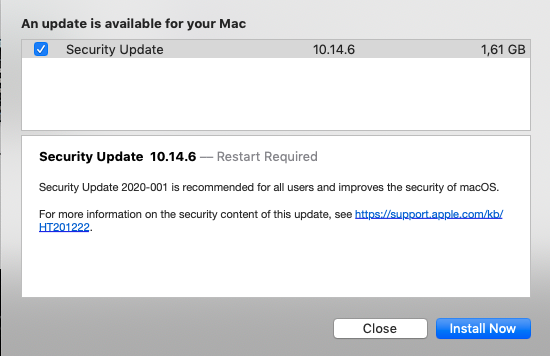

Aggiornato Clover e aggiunto security update passando temporaneamente per 13,2 altrimenti non mi dava la possibilità di installarlo.

Poi ho rimesso SMBIOS 11,2 e -no_compat_check.

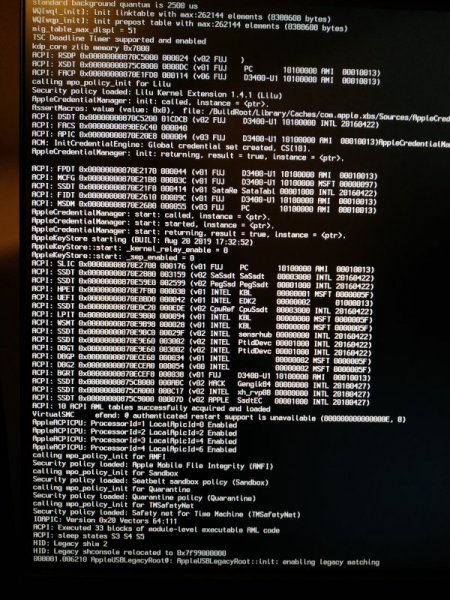

Ho rimosso inoltre la port patch limit e USbinjectall tempo fa, entrambe non servivano. Lilu mi bloccava su kext stall - IOresources come potete vedere dagli screenshot passati nel topic, che penso ora si possa cambiare "High Sierra" del titolo con "Mojave".

Mando uno screen della cartella clover e aggiungo config.plist - il DSDT in utilizzo non è assolutamente mandatorio per avviare ma può far comodo per togliere roba in eccesso di hardware legacy così datato (parliamo di un pc del 2009-2010, CPU i3 540 su H67 come chipset che parte con Mojave o anche catalina grazie a GT710)

-

1

1

-

-

Benvenuto! Buona permanenza sul forum

-

Si è una Zotac GT710, quindi servirebbe una GPU UEFi per disabilitare CSM e avere doppio monitor...

Svelato l'arcano😀

Comunque il motivo per cui cerco di avviare con OpenCore è per il fatto che in prospettiva di 10.16 Clover potrebbe risultare datato e quindi migrare su opencore è la scelta migliore per tenersi al passo anche con questa build.

Con una dGPU UEFi molto probabilmente posso disattivare CSM e andare UEFI puro

-

Niente da farsi, opencore non se vuole sentire di avviare tramite CSM on neanche con protectcsmregion ON e ExternalDiskiconsOFF è molto probabile che voglia avvio UEFI puro, ma a quanto ricordo l'ultima volta che sono riuscito ad avviare con avvio UEFi puro era quando usavo solo l'integrata, e andava solo la Porta DisplayPort. Può essere che la GT710 non è UEFI e quindi non vedo nulla se disattivo CSM?

-

No non ho dischi arancio, quindi meglio disattivare ahahah

-

1

1

-

-

-

-

Quel path serve per settare la scheda di rete come internal device, ma posso tolglierlo se preferisci

Ok riaggiungo releaseUSB ownership dal momento che il BIOS non ha opzione XHCI Handoff

-

Benissimo, alla fine si tratta di capire cos'è che non va nel config.plist di opencore, e avviare

Avendo come riferimento la cartella di Clover già funzionante abbiamo la strada spianata, a meno che Clover aggiunga di suo qualcosa a me sconosciuto

-

posto entrambe le EFI qua per far chiarezza

EFI_Clover_fully_working.zip EFI_Opencore_Stuck.zip

p.s. nella EFI di clover non uso SSDT-EC

-

-

Ok tutto regolare😃

-

1

1

-

-

Speriamo vada tutto ok anche con questo

Security Update 10.14.6 –– Restart Required

Security Update 2020-001 is recommended for all users and improves the security of macOS.

For more information on the security content of this update, see https://support.apple.com/kb/HT201222.

OC Security - Vault Support per OpenCore

in General Discussion

Posted

Ecco il comando che applica queste features

cd /Volumes/EFI/EFI/OC /path/to/create_vault.sh . /path/to/RsaTool -sign vault.plist vault.sig vault.pub off=$(($(strings -a -t d OpenCore.efi | grep "=BEGIN OC VAULT=" | cut -f1 -d' ')+16)) dd of=OpenCore.efi if=vault.pub bs=1 seek=$off count=528 conv=notrunc rm vault.pub"vault.plist file should contain SHA-256 hashes for all files used by OpenCore. Presence of this file is highly

recommended to ensure that unintentional file modifications (including filesystem corruption) do not happen

unnoticed. To create this file automatically use create_vault.sh script. Regardless of the underlying filesystem,

path name and case must match between config.plist and vault.plist"

Tradotto:

Il file vault.plist dovrebbe contenere hash SHA-256 per tutti i file utilizzati da OpenCore. La presenza di questo file è altamente consigliata per garantire che non si verifichino modifiche involontarie dei file (inclusa la corruzione del filesystem) evitando che passino inosservate. Per creare questo file utilizzare automaticamente lo script create_vault.sh. Indipendentemente dal filesystem sottostante, nome percorso e case devono corrispondere tra config.plist e vault.plist