-

Posts

1,227 -

Joined

-

Last visited

-

Days Won

3

Content Type

Profiles

Forums

Events

Downloads

Everything posted by Jolly

-

Ecco qua divertiti. GA-Z77MX-D3H AllInOne.txt.zip

-

Prova con questi DSDT e config. Mettere un DSDT in patched solo coretto negli errori è inutile non porta nessun miglioramento. Il tuo codec VIA è implemento in AppleALC tramite le patch di Mirone, queste prevedono Layout-id 5 per tre uscite posteriori e 7 per cinque uscita posteriori (il tuo caso). Ti sei già reso conto che Layout 1 non può far funzionare il tuo codec. L'audio HDMI esula dalla versione del codec audio, dipende invece dal platform-id e da una corretta configurazione del Device (HDEF) per quanto riguarda l'iniezione di gfx (cosa fattibile anche con il config naturalmente) DSDT.aml 2.zip config.plist 2.zip

-

Passa quanto richiesto

-

Intanto hai usato una versione errata di ioreg, scarica quella della guida per il supporto. Passa anche la EFI. La tua scheda ha audio VIA VT2021 se non sbaglio (confermi?), nel qual caso 1 e 5 sono errati. Io userei anche un DSDT

-

Cit. e traduzione da: https://eclecticlight.co/2018/02/26/what-to-do-when-a-secure-connection-fails/">https://eclecticlight.co/2018/02/26/wha ... ion-fails/">https://eclecticlight.co/2018/02/26/what-to-do-when-a-secure-connection-fails/ Recentemente, ho avuto una serie di connessioni web sicure (usando HTTPS) che hanno fallito. Ho inserito, incollato o collegato a quello che dovrebbe essere un sito web sicuro, solo per vedere Safari lamentarsi che qualcosa non va. https://postimg.org/image/mgqbb5hlh/"> In questo caso, il certificato è scaduto il giorno precedente. È molto allettante solo cliccare sul link per visitare il sito, ma non dovresti mai farlo. Fai una pausa per qualche momento per prendere una decisione cauta, piuttosto che correre avanti. Ciò che rende diversi i siti Web sicuri è che il browser si connette a loro utilizzando i più sicuri protocolli HTTPS con crittografia. Ciò dovrebbe renderli più affidabili, in modo da poter avere la ragionevole certezza che il download di software da loro non fornirà malware e che è possibile fornire informazioni sensibili come password e scambiare dati come i dettagli del conto bancario in modo sicuro. Prima che tutto ciò possa accadere, il server deve stabilire una base di fiducia, che si basa sul suo certificato di sicurezza. Quindi nelle fasi iniziali della creazione della connessione, il browser controlla il certificato del server. Molte cose possono essere sbagliate. In questo caso, il certificato di sicurezza era scaduto il giorno prima. In un'altra connessione fallita, il certificato riguardava un indirizzo web leggermente diverso, non quello per cui era in uso. Nel momento in cui vedi questo rapporto nel tuo browser, dovresti smettere di fare clic sulle cose automaticamente e iniziare a prestare molta attenzione. Se non riesci a farlo proprio ora, la cosa più sicura da fare è di tornare indietro e lasciarlo finché puoi. Siti web e malware malevoli sono quasi invariabilmente progettati per sfruttare le debolezze umane. È fin troppo facile pensare che sia corretto scaricare un aggiornamento da un sito il cui certificato è scaduto solo ieri, e che potrebbe essere esattamente quello che vuole un aggressore. Il loro compito è attirarli verso di loro con tutte le difese abbassate - e molti di loro sono molto abili nel fare proprio questo. Come sottolineato da questo avvertimento, è possibile che il certificato sia ancora valido e che il tuo Mac pensi che la data sia successiva a quella reale. Con la maggior parte degli orologi di sistema impostati tramite i server orari di Internet, sarebbe piuttosto inusuale, ma vale la pena fare un rapido controllo . Più importante è controllare che l'indirizzo web sia assolutamente corretto. L'avviso qui indica l'indirizzo a cui il tuo browser sta tentando di connettersi. Sei sicuro che non dovrebbe essere qualcosa di leggermente diverso? Tutti i caratteri sono normali e regolari, o alcuni di essi possono essere spoofing Unicode? La fine dell'indirizzo è veramente .com, o dovrebbe essere .co o qualcosa di diverso? Se hai dei dubbi, torna indietro e prendi l'indirizzo giusto prima di andare oltre. Quando sei sicuro che il sito è assolutamente corretto, devi pensare al rischio. Se stai solo andando a vedere quel sito per trovare qualcosa, e non intendi scaricare nulla, questo non lo rende sicuro. Se il sito è malevolo, potrebbe ancora indurti a fare qualcosa di cui ti pentirai - ogni link dovrebbe essere considerato potenzialmente pericoloso. È ancora meglio non andarci, ma se hai davvero bisogno di quelle informazioni ora, potresti essere in grado di procedere con molta cautela. Se andavi lì con l'intenzione di scaricare software o un aggiornamento, non farlo. È possibile che si abbia attivo uno scanner antivirus, ma questo rileverà solo il malware che già conosce. Se questo sito sta per servirti l'ultimo e non ancora segnalato Trojan il tuo Mac, probabilmente non riceverai alcun avviso. Né gli strumenti di sicurezza integrati in macOS, come XProtect e MRT, ti proteggeranno. È probabile che qualsiasi malware venga firmato utilizzando un certificato di sviluppatore valido, quindi supererà i controlli di Gatekeeper, almeno fino a quando non sarà stato rilevato e tale firma verrà revocata da Apple. Quando si tratta di malware, non vuoi probabilmente essere uno dei primi ad adottarlo. https://postimg.org/image/twpkwykqd/"> Ci sono alcune cose che puoi pensare di fare. Puoi sempre fare clic sul link per visualizzare il certificato di sicurezza, anche se questo normalmente non ti aiuterà a prendere una decisione. In questo caso, mostra ciò che sembra essere un certificato valido, che è scaduto il giorno precedente. È possibile riconoscere che il certificato risalga a un certificato radice che sembra sospetto, ma per la maggior parte degli utenti che visualizzano il certificato non è probabile che contribuisca molto. Se sei solo in cerca di informazioni, potresti essere in grado di ottenerle dal semplice sito HTTP. Potrebbe sembrare che stia andando nella direzione sbagliata, ma il tuo browser dovrebbe avvisarti di qualsiasi potenziale rilevazione fatta su una connessione non sicura, che lascerebbe passare quando la connessione è sicura. In un caso, volevo visualizzare una pagina su un blog per la quale avevo un indirizzo sicuro che non funzionava; entrare nella versione HTTP del sito funzionava bene e si dimostrò genuino. Ma se stai cercando un aggiornamento o un download, nessuno di questi ti porterà molto lontano senza mettere a rischio il tuo Mac. La cosa migliore è inviare via email all'indirizzo di supporto del sito.

-

Era ora, ero stufo di cercare ogni volta dove le avevo messe. emoticon_thanks

-

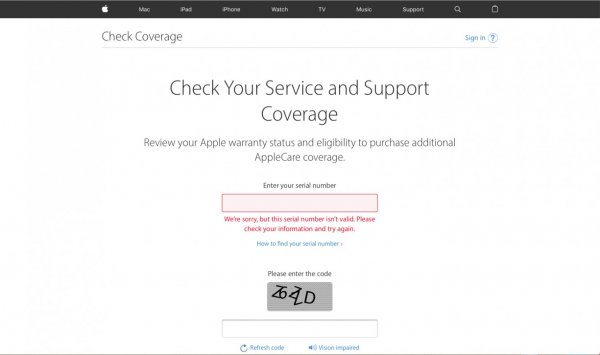

Premessa: - iCloud e AppStore non dipendono da una corretta configurazione SMBIOS, basta una corretta configurazione della rete (Ethernet en0) ed un account Apple "valido", questo perchè questi due servizi sono previsti anche su Pc Windows. FaceTime ed iMessage invece sono proprietari Apple e per varie questioni sottostanno a delle regole più stringenti; quanto segue è la procedura per configurare al meglio il proprio hardware, quella che dà le migliori possibilità di riuscita, anche se non la certezza. Inoltre una cosa che aiuta moltissimo è avere un iPhone, perchè la verifica su questo passa anche tramite l'invio di un SMS. In questo caso il nostro account ha una validità "superiore" che si ripercuote anche sui nostri Hackintosh. - Meglio se questa configurazione la facciamo prima effettuare l'installazione; se non fosse possibile, non collegarsi ad internet e/o provare a loggarsi a quasivoglia servizio prima di averla portata a termine. "SMBIOS": - scegliamone uno che rispecchi il nostro hardware, nella maggiorananza dei casi basta scegliere quello che prevede un processore simile uguale a quello che montiamo. Se ci sono dei dubbi meglio chiedere nel forum; una scelta iniziale corretta evita di dover variare in seguito i parametri con il rischio di complicare le cose. "Serial Number": - non accettiamo quello che ci viene proposto automaticamente da Clover, ma clicchiamo diverse volte su "Generate New" e quando ci sentiremo soddisfatti controlliamo che sia valido. Per farlo andiamo prima a questo link: https://everymac.com/ultimate-mac-lookup/ inseriamo il nostro seriale e accertiamoci che venga riconosciuto e riporti al modello di Mac che stiamo emulando. Se l'esito è positivo rechiamoci a questo link: https://checkcoverage.apple.com/gb/en?sn= Il risultato della ricerca deve essere come da immagine, se per caso la verifica riporti che il seriale appartenga ad un vero Mac ripetiamo la procedura dall'inizio fino a raggiungere il risultato sperato. "Board Serial Number": - questo parametro, che viene generato contemporaneamente al "Serial Number", corrisponde anche a "MLB" che troviamo in "Rt Variables" e che è spesso generato automaticamente da Clover senza corrispondere mai al "Board Serial Number", per cui meglio azzerare "MLB" oppure incollarci lo stesso valore di "Board Serial Number". "Custom UUID": - questo è un valore che viene di solito ingiustamente sottovalutato. Come MLB è un valore che Clover può prendere da due campi diversi, Custom UUID e SmUUID; io preferisco usare il primo anche perchè Clover è "istruito" ad usare gli ultimi 12 numeri di SmUUID per generare il valore ROM nel caso il campo relativo non fosse compilato e anche fosse compilato avere 2 valori diversi per la stessa funzione "potrebbe" essere deleterio. E' un parametro che viene passato dalla scheda madre e che interviene nella creazione del "Platform UUID". Ora meno, ma fino a poco tempo fà non era raro il caso di schede madri che fornivano un valore erroneo ed erratico con tutte le conseguenze del caso. Crearne uno con Clover cliccando varie volte l'opzione apposita "Generate New" nella sezione "System parameters" ovvia all'eventuale problema. Generane uno ha inoltre un altro vantaggio; nel caso dovessimo sostituire per qualche motivo la nostra scheda madre (con una che preveda lo stesso smbios naturalmente) Apple neanche se ne accorgerebbe. Se avessimo lasciato che venisse iniettato il valore fornito dal sistema avremmo ricevuto la richiesta di loggarci nuovamente ai vari servizi con tutti i rischi del caso. "ROM": - Anche per questo valore (che troviamo in "Rt Variables") valgono le considerazioni fatte per il "Custom UUID". Generiamone uno e ci risparmiamo eventuali problemi. Prima di continuare , due considerazioni; -che sia nativa o che usiamo emuvariable + RC Script, è propedeutico che la NVRAM funzioni, perchè tutti questi dati è lì che vengono memorizzati per essere forniti ai servizi Apple. Per determinare la cosa seguire questa guida: https://www.macos86.it/showthread.php?3416-Procedura-per-determinare-se-la-NVRAM-è-nativa-nel-nostro-hardware - Questi dati devono essere inoltre "persistenti" dopo un riavvio. Per verificarlo usiamo "iMessage_debug" (in allegato); Lanciare lo script, salvare il risultato, riavviare, ripetere l'operazione e controllare che il risultato corrisponda esattamente al precedente. - Quando abbiamo portato a termine coscienziosamente la procedura possiamo passare a loggarci ai servizi, cominciando da iCloud ed AppStore; iCloud è propedeutico al funzionamento di FaceTime ed iMessage, se non funzionante o non configurato correttamente non provate neanche ad accedere a questi ultimi. - Nel caso FaceTime ed i Message non funzionassero nonostante tutto, portare pazienza è la miglior cosa. Aspettiamo qualche giorno controllando saltuariamente se la situazione si sblocca; non fosse così proviamo cambiando tutti i parametri. In questo caso dobbiamo anche fare quanto segue: 1 - Disconnettersi da iCloud ed AppStore: 2 - Eliminare da ~/Library/Caches tutti i File/Cartelle che iniziano per: com.apple.iCloudHelper, com.apple.imfoundation, IMRemoteURLConnectionAgent, com.apple.Message 3 - Eliminare da ~/Library/Preferences tutti i File/Cartelle che iniziano per: com.apple.iChat, com.apple.icloud, com.apple.ids.service, com.apple.imagent, com.apple.imessage, com.apple.imservice Svuotare il cestino e riavviare. Se abbiamo ancora problemi rifacciamo i passi precedentemente illustrati ed inoltre in: ~/Library/Preferences cancelliamo anche ciò che inizia per: com.apple.identityserviced com.apple.ids.service com.apple.security. (Mi raccomando di fare prima tutti i passi precedenti) - E' probabile che vi troverete impossibilitati a cancellare alcuni di questi file visto che saranno in uso al processo associato; in questo caso aprire Activity Monitor e provare a chiudere i seguenti servizi: identityserviced imagent securityd securityd_service e riprovare a cancellare i File (può anche essere che si debba provare più volte prima di riuscirci), svuotare il cestino e riavviare il sistema. Ci sono stati casi in cui si è potuto fare l'operazione solo avviando in Single User Mode, cancellando i file e svuotando il cestino da terminale. (Cancellare ogni cosa precedentemente descritta è propedeutico ad un eventuale successo della procedura) imessage_debug.zip PS: se ancora dopo aver eseguito tutti questi passaggi, i servizi apple non funzionano correttamente, vedere qui per integrazione

-

Grazie gengik, questo era quello che mi interessava sapere.

-

Mi stai dando un sacco di informative, e ti ringrazio, ma non una risposta alla mia domanda.

-

-

-

Che risoluzione ha lo schermo?

-

Probabilmente non c'è abbastanza richiesta di una tale App.

-

Poni attenzione alla Forza Vivente, giovane Padawan. emoticons_welcome

-

Preferenze di sistema / Utenti / Elementi di login. Inoltre diverse applicazioni hanno l’opzione nelle loro preferenze. Cosa pensi che facciano quelle applicazioni truffaware tipo Cleanmymac il cui nome più appropriato sarebbe Destroymymac?

-

Interessante questo WinPE, io probabilmente non avrò occasione di usarlo, però per chi fosse interessato sarebbe utile una guida per la preparazione di una pendrive.

-

Grazie per il gran lavoro, complimenti.

-

Ben arrivato e buon lavoro, avrai il tuo bel da fare a spostare tutte le tue guide. :D :lol:

-

Sembra che la nuova "casa" sia comoda e funzionale. Un grazie agli Admin e buon lavoro a tutti.

-

Delle volte per errore/curiosità/noncuranza capita che abbiamo installato High Sierra in APFS e, per vari motivi, vogliamo tornare a HFS+ senza dover reinstallare da 0 perdendo i dati di una installazione che magari abbiamo già configurato con tutte le noste applicazioni e i nostri dati. Qui di seguito i passi per fare l'operazione. (La durata del procedimento dipenderà solamente dalla quantità di dati): - 1: Tenere una copia della cartella EFI sul Desktop - 2: Procurare un secondo HDD/SSD (USB o SATA interno è uguale) e formattarlo in HFS+. - 3: Procurarsi Carbon Copy Cloner. - 4: Clonare il disco APFS su quello HFS+. - 5: Se avevamo Boot UEFI, montiamo la EFI del disco appena clonato e copiamoci la cartella EFI che avevamo salvato sul Desktop. Nel caso di Boot legacy installiamo prima Clover con opzione nella ESP (stesse impostazioni che avevate usato precedentemente per la vostra installazione per intendersi) e poi sostituiamo la EFI con quella che abbiamo sul Desktop. - 6: Fare il Boot dal disco appena clonato. - 7: Inizializzare il disco APFS in HFS+ con lo stesso nome. (In utility disco dovete prima selezionare il "container" ed eliminarlo con il tasto - altrimenti non riuscirete ad inizializzare) - 8: Ora rifacciamo inversamente l'operazione di Clonazione e la copia della EFI, riavviamo e controlliamo che sia tutto a posto.

-

Capita a volte che SOS Disco rilevi degli errori nei nostri HDD/SSD e chieda di ripetere l'operazione da Recovery, cosa che noi facciamo però senza successo ricevendo lo stesso messaggio di errore. Qui ci viene in aiuto terminale; prima di tutto individuiamo il nostro disco con il comando: diskutil list che ci riporterà qualcosa di simile: -------------------------Diskutil List-------------------------- /dev/disk0 (internal, physical): #: TYPE NAME SIZE IDENTIFIER 0: GUID_partition_scheme *160.0 GB disk0 1: EFI EFI 209.7 MB disk0s1 2: Apple_HFS Hackintosh High Sierra 159.2 GB disk0s2 3: Apple_Boot Recovery HD 650.0 MB disk0s3 (external, physical): #: TYPE NAME SIZE IDENTIFIER 0: GUID_partition_scheme *15.5 GB disk1 1: EFI EFI 209.7 MB disk1s1 2: Apple_HFS Install macOS High S... 15.2 GB disk1s2 Ora procediamo a dare i seguenti comandi uno alla volta sostituendo alla X il numero corrispondente al disco corrotto: diskutil verifyDisk /dev/diskX seguito da: diskutil repairDisk /dev/diskX Rifacciamo il primo comando per accertare che la corruzione sia stata risolta, altrimenti ripetiamo nuovamente il repairDisk. Alla fine riavviare.

-

Come assegnare correttamente il controllo della luminosità ai tasti corrispondenti. Occorrente: - Sicuramente un DSDT - MaciASL a cui aggiungere la seguente repo: Nome : OS-X-ACPI-Debug URL : http://raw.github.com/RehabMan/OS-X-ACPI-Debug/master">http://raw.github.com/RehabMan/OS-X-ACPI-Debug/master - Kext AcpiDebug (RehabMan-Debug-2015-1230.zip): https://bitbucket.org/RehabMan/os-x-acpi-debug/downloads/">https://bitbucket.org/RehabMan/os-x-acp ... downloads/">https://bitbucket.org/RehabMan/os-x-acpi-debug/downloads/ - Apriamo il DSDT con MaciASL andiamo su "Patch" e applichiamo le due patch "Add DSDT Debug Methods" e "Instrument EC Queries", salviamo e mettiamolo in EFI/CLOVER/ACPI/patched. - Installiamo il kext in L/E con la App che usiamo di solito e riavviamo. - Controlliamo che il kext appena installato venga caricato da terminale. kextstat | grep -i acpidebug Se tutto a posto continuare, altrimenti, bisogna risolvere il problema. Apriamo console e assicuriamoci che sia selezionato in "Dispositivi" il "Nostro Mac", nel campo cerca scriviamo acpidebug e diamo Enter: https://i62.servimg.com/u/f62/19/78/80/22/scherm35.png' alt='scherm35.png'> Ora premete uno alla volta i tasti Luminosità - e Luminosità + (di solit F2 e F3) sia da soli che insieme al tasto Fn (funzione). Dovreste avere un risultato simile a questo: https://i62.servimg.com/u/f62/19/78/80/22/scherm34.png' alt='scherm34.png'> Prendete nota dei valori _Qxx e andate a sostituirli a quelli di questa patch: into method label _Qxx replace_content begin // Brightness Down\n Notify(\_SB.PCI0.LPCB.PS2K, 0x0405)\n end; into method label _Qzz replace_content begin // Brightness Up\n Notify(\_SB.PCI0.LPCB.PS2K, 0x0406)\n end; Dobbiamo controllare nel nostro DSDT se abbiamo \_SB.PCI0.LPCB.PS2K altrimenti dobbiamo determinare quello corretto e sostituirlo nella patch (per esempio potrebbe essere \_SB.PCI0.LPCB.PS2M). Fatto questo applichiamo la patch e salviamo il DSDT. Ora sostituire il DSDT con quello appena patchato, cancellare il kext Acpidebug da L/E e ricostruire la cache da terminale: sudo kextcache -i / riavviare e controllare se tutto funziona a dovere.